Das TorBrowserBundle enthält einen modifizierten Firefox als Browser sowie den Tor Daemon und ein Control Panel. Die Webseite stellt das TorBrowserBundle für verschiedene Betriebssysteme und in unterschiedlichen Sprachen zur Verfügung.

Das TorBrowserBundle enthält einen modifizierten Firefox als Browser sowie den Tor Daemon und ein Control Panel. Die Webseite stellt das TorBrowserBundle für verschiedene Betriebssysteme und in unterschiedlichen Sprachen zur Verfügung.

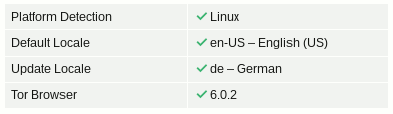

EMPFEHLUNG: man sollte die englische Version des TorBrowsers (en-US) verwenden. In den letzten Jahren gab es immer wieder aufgrund von Bugs im TBB die Möglichkeit, Hinweise auf die Lokalisierung des Browser zu finden, z.B via Javascript date.tolocale() Funktion (#5926) oder via Informationen aus dem HTTP Accept-Language Header (#628) oder via ressource:// URI (#8725), wie der Test Browserleaks demonstrierte: Wenn man die deutsch lokalisierte Version des TorBrowsers nutzt, gibt man u.U. einen Hinweis auf eine deutsche Herkunft, und das möchte man beim Surfen vermeiden.

TorBrowser installieren

Die Installation ist einfach. Man lädt das passende Archiv von der Downloadseite herunter, entpackt es und ruft das Startscript des TorBrowser auf. Eine Installation ist nicht nötig.

Man kann das TorBrowserBundle auf einen USB-Stick kopieren und unterwegs nutzen, die Software ist portabel. Eine ausführlichere Anleitung gibt es im Unterpunkt Installation.

TorBrowser verwenden

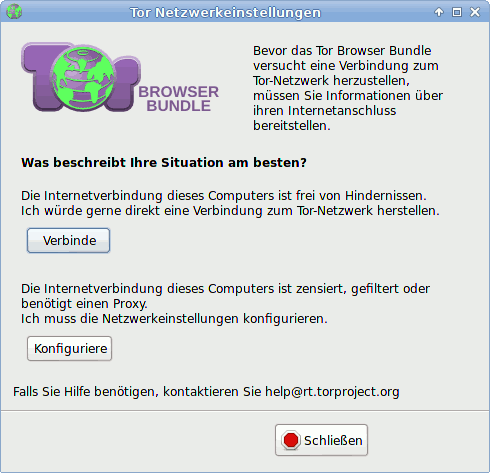

Beim ersten Start öffnet sich zuerst das Kontrol Panel. Hier kann man bei Problemen Einstellungen zur Umgehung von Firewalls konfigurieren (z.B. wenn eine Firewall nur Verbindungen zu bestimmten Ports passieren lässt) oder man kann den Tor Daemon mit Klick auf den Button "Verbinde" ohne weitere Konfiguration starten. Wenn eine Verbindung zum Tor Netzwerk hergestellt wurde, öffnet sich der TorBrowser.Größe des Browserfensters

Der TorBrowser startet mit einer festgelegten Größe des Browserfensters. Die Fensterbreite sollte ein Vielfaches von 200px sein (max. 1000px) und die Höhe ein Vielfaches von 100px. Die Fenstergröße wird gleichzeitig als Bildschirmgröße via Javascript bereitgestellt.

Da die Größe des Browserfensters und die Größe des Bildschirms als Tracking-Feature genutzt wird, sollte man die voreingestellte Größe des Browserfensters nicht(!) ändern.

Sicherheitseinstellungen

Die folgenden Beispiele für erfolgreiche Angriffe beziehen sich auf FBI, weil es darüber Berichte gibt. Es sind aber nur Beispiele (nicht nur NSA und FBI haben fähige Hacker).

Rule 41 erlaubt seit Dez. 2016 dem FBI das massenweise Hacken von Tor- und VPN-Nutzern unabhägig davon, in welchem Land die Tor-Nutzer sich befinden.

- 2016 wurde auf der Tor Mailingliste ein Javascript Bug gepostet, den das FBI mit Exploits ausnutzte, um Trojaner zu installieren, die Tor Nutzer deanonymisierten. Der Einsatz wurde auf der vom FBI beschlagnahmten Onion Site "Giftbox" nachgewiesen.

- 2015 verwendete das FBI im Rahmen der Operation Playpen einen Zero-Day-Exploit im TorBrowser, um Besuchern von bestimmten Webseiten einen Trojaner unterzuschieben und die Tor-Nutzer damit zu deanonymisieren. Welcher Lücke im Firefox dabei ausgenutzt wurde, ist nicht bekannt. TorProject.org und Mozilla haben sich bemüht, aber die Informationen wurden unter Hinweis auf die "Nationale Sicherheit" als geheim eingestuft.

- Im Sommer 2013 wurden tausende Tor-Nutzer mit dem FBI-Trojaner "Magneto" infiziert. Der Exploit zur Installation des Trojaners nutzte einen Javascript Bug im TorBrowser. Der installierte Trojaner sendete die IP-Adresse, die MAC-Adresse und den Namen des Rechners an einen FBI Server, um Tor-Nutzer zu deanonymisieren.

- Aus den Snwoden Dokumenten geht hervor, dass die NSA das TorBrowserBundle auf Basis von Firefox 10 esr über einen Bug in E4X (einer XML Extension für Javascript) automatisiert angreifen und Nutzer deanonymisieren konnten.

There's a tradeoff here. On the one hand, we should leave JavaScript enabled by default so websites work the way users expect. On the other hand, we should disable JavaScript by default to better protect against browser vulnerabilities (not just a theoretical concern!).

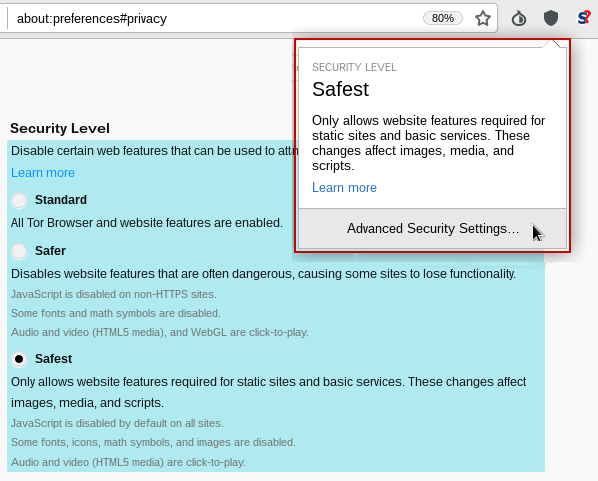

Beim Start wird man darauf hingewiesen, dass man die Sicherheitseinstellungen anpassen kann. TorBrowser startet mit dem niedrigsten Sicherheitslevel "Standard", um das Surferlebnis möglichst wenig einzuschränken. Bei Bedarf soll man den Sicherheitslevel erhöhen.

Für sicherheitsbewuste Nutzer ist der umgekehrten Weg empfehlenswert. Man kann standardmäßig im höchsten Sicherheitslevel "Safest" surfen und wenn es ein Login bei einer Webseite erfordert, auf den mittleren Level "Safer" wechseln. Fast alle Websites, die einen Login erfordern (E-Mail Provider u.ä.), kann man mit dem Level "Safer" problemlos nutzen.

Um den Sicherheitslevel anzupassen, klickt man auf das Symbol mit dem Schild (2. Symbol rechts neben der URL-Leiste) und in dem ausklappenden Menü auf "Advanced Security Settings". Im Browser wird dann die Seite mit den Einstellungen geöffnet.Wenn man die Sicherheit auf "Standard" verringert, könnten bösartige Exit Nodes unschöne Dinge in den HTML Code von Webseiten einfügen, die über unverschlüsselte HTTP-Verbindung geladen werden. Das ist nicht empfehlenswert. Neben der NSA und dem FBI betreiben auch andere Geheimdienste bösartige Tor Exit Nodes. Ein Leak von Daten des russischen Geheimdienstleisters Systec zeigte, dass auch der FSB diese Methode nutzt.

Die "Überwachungsdichte" und die Aggressivität der Angreifer ist im Tor Netzwerk viel höher, als im normalen Internet. Daher sollte man auch die erforderlichen Schutzmaßnahmen deutlich höher ansetzen, als bei einem normalen Browser.

HTTPS Security

sslstripe Angriffe durch Bad Tor Exit Nodes, die 2009 auf der Black Hack Konferenz demonstriert wurden, sind auch 2020 noch ein aktuelles Problem.

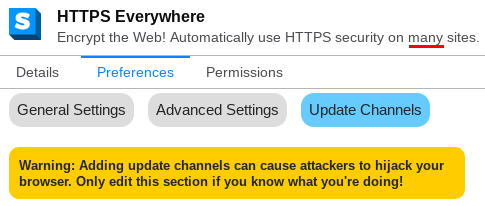

Als Schutz gegen diese Angriffe enthält der TorBrowser das Add-on HTTPSEverywhere, welches anhand von Regeln die Umschreibung von HTTP Adressen auf HTTPS für viele populäre Webseiten erzwingt (aber nicht für alle Webseiten, die HTTPS unterstützen).

Konzeptuell bietet die Verwendung von Regeln, die von Servern herunter geladen werden, einige Angriffsmöglichkeiten, die den Entwicklern von HTTPSEverywhere bewusst sind.

Ein Angreifer könnte bösartige Regeln einfügen und z. B. "www.privacy-handbuch.de" auf die bösartige Seite "https://www.privacy-hanbduch.de" umleiten oder ähnliches…

Deshalb warnen die Entwickler von HTTPSEverywhere vor Regelsätzen von Dritten:

Aber sind die Regelsätze der Default Downloadserver der EFF.org vertrauenswürdig? Selbst wenn man der Qualität bei den Maintainern der Regelsätze vertraut, kann man nie zu 100% ausschließen, dass ein Hacker an diesem Punkt ansetzt und etwas manipuliert…Alternative: Seit Firefox 78.5 ESR funktioniert der HTTPS-only-Mode zufriedenstellend gut. Damit wird bei Eingabe URL eine Umschreibung auf HTTPS für alle Webseiten erzwungen, die TLS Verschlüsselung unterstützen. Außerdem wird "mixed content" auf Webseiten, die via HTTPS geladen wurden, komplett blockiert. Wenn kein Upgrade auf eine HTTPS Verbindung möglich ist, wird eine Warnung angezeigt und man könnte die unverschlüsselte HTTP Seite trotzdem aufrufen, wenn man es wirklich will und das Risiko akzeptiert.

Man könnte daher das Add-on HTTPSEverywhere in der Add-on Verwaltung deaktivieren (also: deativieren(!) und nicht entfernen, sonst ist es nach dem nächsten Update vom TorBrowser wieder aktiv) und unter "about:config" folgende Optionen aktivieren:

dom.security.https_only_mode = true

security.mixed_content.upgrade_display_content = true

Ein Trackingdienst kann nicht erkennen, ob der Nutzer "https://www.privacy-handbuch.de" eingegeben hat oder ob die verkürzte Eingabe von "privacy-handbuch.de" durch den HTTPS-only-Mode umgeschrieben wurde. Aber es ergibt sich ein kleiner Unterschied zum Verhalten des originalen TorBrowsers, da die Entwickler bei TorProject.org entschieden haben, für "passive mixed content" (Bilder, CSS, Fonts...) auf HTTPS Webseiten kein Upgrade auf HTTPS zu versuchen und es nicht blockieren. Daraus ergibt sich aber kein individuelles Trackingmerkmal, da auch andere Nutzer diese Einstellungen nutzen.

Eine Gefahr für die Anonymität sehe ich nicht und die Vorteile hinsichtlich Sicherheit überwiegen. (cane)

AdBlocker und Trackingprotection

Der TorBrowser enthält keinen AdBlocker und alle Trackingprotection Features von Firefox sind vollständig deaktiviert. Es ist das Konzept vom TorBrowser, Werbung und Trackingscripte nicht zu blockieren sondern durch Anonymität die Privatspäre zu gewährleisten.- Das Anonymitätskonzept des TorBrowser verhindert, dass Nutzer individuell erkannt und beim Surfen verfolgt werden können.

- Viele Webseiten finanzieren sich durch Online Werbung. TorProject.org möchte in diesem Punkt keine Konfrontation, um die Akzeptanz des Browsers nicht zu belasten.

- Tor benötigt viel Cover-Traffic, damit geheimdienstliche Operationen weniger auffallen, wie Roger Dingledine schon 2004 auf der Konferenz Wizards of OS sagte:

Die US-Regierung kann nicht ein Anonymisierungssystem nur für sich selbst nutzen. Jedes Mal, wenn es eine Verbindung gibt, würden die Leute dann sagen: "Oh, da ist noch ein CIA-Agent, der sich meine Webseite anschaut." wenn sie die einzigen sind, die das Netzwerk nutzen.

Es ist empfehlenswert, dem Konzept von TorProject.org zu folgen. Ein AdBlocker ist leicht erkennbar und unterschiedliche Filterlisten können als Merkmal für das Fingerprinting dienen. Es ist nahzu unmöglich, eine Anonymitätsgruppe mit identischen Filterlisten aufzubauen.

Cookies und EverCookies

Um Tackingcookies und EverCookies muss man sich beim TorBrowser keine Gedanken machen. Das von den Entwicklern umgesetzte Sicherheitskonzept "Cross-Origin Identifier Unlinkability" schützt zuverlässig gegen Tracking und Deanonymisierung mit Cookies oder EverCookies ohne das Surferlebnis nennenswert zu beeinträchtigen.- Für jede aufgerufene Domain wird automatisch ein Surf-Container erstellt. Dieser Container enthält in einer abgeschotteten Umgebung alle Daten, die von einer Website lokal im Browser gespeichert werden (Cookies, HTML5-Storage, IndexedDB, Cache, TLS Sessions... ). Diese Daten bilden dann den sogenannten "Context".

- Der Zugriff auf Daten in einem anderen "Context" bzw. anderen Surf-Container ist nicht möglich. Somit werden in den verschiedenen "Contexten" unterschiedliche Tracking Markierungen gesetzt, wenn man unterschiedliche Domains aufruft.

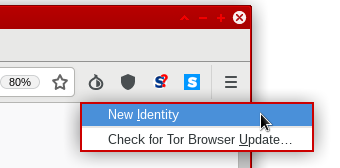

- Beim Neustart oder wenn man den Menüpunkt "Neue Identität" der Zwiebel in der Toolbar wählt, werden alle Container gelöscht. Für eine "Neue Identität" wird außerdem eine neue Route durch das Tor Netzwerk mit einem anderen Tor Exit Node genutzt.

PDFs und andere Dokumente

Auf der Downloadseite des TorBrowserBundles findet man unten einige Sicherheitshinweise, unter anderem zu PDFs und anderen Dokumenten:PDFs und andere Office Dokumente können Tracking Wanzen enthalten, die beim Öffnen des Dokumentes von einem Server geladen werden. Wenn man sie in einem PDF-Reader öffnet, während man online ist, dann kann man deanonymisiert werden.Don't open documents downloaded through Tor while online

You should be very careful when downloading documents via Tor (especially DOC and PDF files) as these documents can contain Internet resources that will be downloaded outside of Tor by the application that opens them. This will reveal your non-Tor IP address.

If you must work with DOC and/or PDF files, we strongly recommend either using a disconnected computer, downloading the free VirtualBox and using it with a virtual machine image with networking disabled, or using Tails.

Standardmäßig öffnet TorBrowser PDFs im eigenen Viewer PDF.js. Damit sollte man zwar nicht deanonymisiert werden können, aber der Server kann zumindest das Öffnen des Dokumentes registrieren, auch nicht schön. Außerdem gibt es immer wieder Bug in Mozillas PDF.js, die für einen Exploit genutzt werden können (z.B. mfsa2015-69 vom Juli 2015).

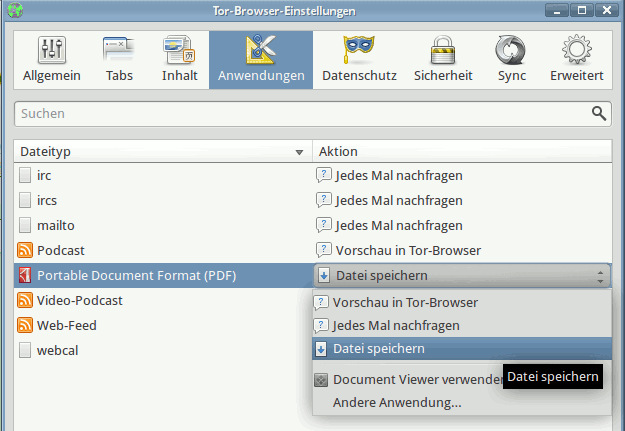

Um nicht immer daran denken zu müssen, mit der rechten Maustaste auf einen PDF-Link zu klicken und "Speichern unter..." zu wählen, kann man die Einstellung im TorBrowser für PDF-Dokumente ändern und auf "Speichern" setzen.

Eigenes Verhalten

Nach einer Faustregel hängt die Anonymität nur zu 10% von der Technik ab, zu 30% vom Wissen des Anwenders, wie man die Technik einsetzt, und zu 60% von der Disziplin, die notwendigen Regeln auch einzuhalten.

Die meisten Leser werden neben dem TorBrowserBundle auch einen normalen Browser nutzen, der für spurenarmes Surfen konfiguriert wurde. Mam muss sich darüber klar werden, wann man wirklich anonym bleiben will, welche Identäten, welche Accounts anonym sind und zu welchen Themen man anonym surfen will. Diese Regeln müssen dann strikt eingehalten werden. Ein einzelner Fehler kann ausreichen, um ein Pseudonym zu deanonymisieren.

Referenzen zwischen anonymen Surfen mit TorBrowser und spurenarmen Surfen mit dem normalen Browser sind unbedingt zu vermeiden, das kann zur Deanonymisierung führen. Insbesondere ist es ein Epic Fail, Links zwischen den beiden Browsern zu kopieren. Links können individuelle IDs enthalten (wie z.B. bei der Googlesuche) oder andere Merkmale.

Kompatibilität verschiedener Webseiten mit Tor

Es gibt viele Hinweise auf Webseiten, die Tor nicht mögen, sich mit Tor nicht nutzen lassen oder Tor Nodes explizit sperren. Wikipedia erlaubt keine anonymen Edits mit Tor, einige E-Mail Provider sperren Tor oder weisen E-Mails als Spam ab, die via Tor verschickt wurden, Suchmaschinen sperren temporär immer mal wieder die Top Exit Nodes, Wordpress mag es nicht, wenn man via Tor Kommentare schreibt....

Einige Hinweise von Lesern kann man verifizieren, andere sind scheinbar nur temporär oder betreffen nur einige High Performance Exits. Man kann nicht ständig Webseiten zu prüfen. Das Problem wird es immer geben und eine Liste veraltet schneller, als man tippen kann.

Wenn ein Webdienst Tor nicht mag, dann sucht man am besten eine Alternative. Das Web ist groß und es gibt für alles einen Ersatz, den man via Tor nutzen kann.

Auf den USB-Stick

Das TorBrowserBundle kann auch auf dem USB-Stick mitgenommen werden. Wird der TorBrowser vom USB-Stick gestartet, hinterläßt er keine Spuren auf dem Rechner.

Unter Linux mounten einige Distributionen USB-Sticks, die mit dem Windows Filesystem vFAT formatiert wurden, mit dem Attribut "noexec". Damit funktioniert natürlich auch das Startscript nicht mehr. Entweder man formatiert den USB-Stick mit einem Linux-Filesystem (ext2|3|4) oder man ändert die mount-Optionen für vFAT formatierte Datenträger.

Außerdem kann man USB-Sticks auch verschlüsseln. Für Windows ist Veracrypt empfehlenswert, unter Linux kann man ebenfalls Veracrypt verwenden oder dm-crypt/LUKS.